ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Журнал: Научный журнал «Студенческий форум» выпуск №42(221)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №42(221)

ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Аннотация. В статье описываются правонарушения в сфере информационных технологий, их классификации и методы.

Abstract. The article describes offenses in the field of information technology, their classifications and methods.

Ключевые слова: информационные технологии, информационная безопасность, кардинг, фишинг.

Keywords: information technology, information security, carding, phishing.

В нашем веке очень трудно представить человека, который ни разу не пользовался информационными технологиями (далее ИТ). Они встречаются нам практически везде, где бы мы не находились. Смартфоны, телевизоры, умные часы, машины, которые сами паркуются и т.д. Согласно ГОСТ Р52653—2006, ИТ это — процессы, методы поиска, сбора, хранения, обработки, представления, распространения информации [1]. Развитие этих процессов влечет за собой рост преступлений в данной сфере. До недавнего времени методы защиты информации были в интересах спецслужб, однако новые технологии передачи, хранения и обработки информации заставили задуматься обычных людей о своей защите. Большинство компаний тоже обратили на это внимание, вследствие чего появилось целое направление в этой области под названием «Информационная безопасность» (далее ИБ).

В законодательном кодексе РФ под преступлениями в сфере ИТ понимаются распространение вредоносных программ, взлом паролей, кражу номеров банковских карт и других банковских реквизитов, так и распространение противоправной информации через всемирную паутину, а также вредоносное вмешательство через компьютерные сети в работу различных систем. Все эти правонарушения можно поделить на следующие три класса: экономические преступления, преступления против личных прав и частной сферы, преступления против государственных и общественных интересов.

Самым популярным экономическим правонарушением в России является кардинг. Кардинг — это разновидность мошенничества, при котором злоумышленники совершают операцию с использованием платежной карты без участия ее владельца [2]. Данный вид кражи может быть осуществлен двумя способами. Первый — это перевод денег на карту. Второй — приобретение различных товаров в интернет магазинах с целью дальнейшей перепродажи. Жертвами кардинга, как правило, становятся люди, которые игнорируют элементарные правила безопасности. Беспечность в банкоматах, отправка паролей и СМС–кодов людям, выдающим себя за сотрудников банка, отправка денег "друзьям", попавшим в трудные жизненные ситуации, эти ситуации знакомы многим. Однако с развитием ИТ и средств защиты, схемы мошенничества также совершенствуются. Каждый владелец банковской карты рискует стать жертвой кардинга. Большое внимание уделяется защите персональных данных. Но законы об этом не всегда работают в нашу пользу, и вот почему. Каждый раз, когда вы соглашаетесь на обработку персональных данных при обращении в банки, магазины, медицинские учреждения, смотрите ваше добровольное согласие, иногда подставные фирмы специально вписывают пункты, которые позволяют им делится вашими персональными данными. Часто случается, что человеку звонят из "банка", с которым он никогда не связывался, и не имеет там ни карт, ни счетов. Сотрудники называют его по имени, даже если этот человек никогда в жизни не имел дел с этой организацией. Это результат продажи баз данных, которые происходят в «Даркнете».

На втором месте по популярности оказался Скимминг. Скимминг — это кража данных карты с помощью специального считывателя (скиммера). Злоумышленник копирует всю информацию с клавиатуры и с магнитной полосы карты (имя владельца, номер карты, срок действия, CVV и CVC-код). Потерпевший может стать жертвой скимминга не только при снятии наличных, но и при оплате покупки в торговом магазине. Официанты, кассиры и сотрудники отелей используют портативные скиммеры или устройства, подключенные к терминалам, для копирования данных. Чтобы уберечь людей от таких проблем, во всех банках мира, сотрудники отдела безопасности дают рекомендации об использовании карты только в проверенных розничных и интернет-магазинах.

На третьем месте расположился «Фишинг». Фишинг — это разновидность онлайн-мошенничества, сфокусированный на получение личной информации пользователя. Она состоит из кражи паролей, номеров банковских карт и другой конфиденциальной информации. Обычный прием фишинга — это уведомление по электронной почте от банков, провайдеров, платежных систем, указывающее на то, что по какой-либо причине получателю срочно необходимо отправить или обновить свои персональные данные. Причины могут быть разными. Это может быть потеря данных на сервере, системный сбой и т.д. Атаки фишеров становится все более продуманными, благодаря использованию приемов социальной инженерии. Но в любом случае жертву пытаются напугать, найти для него важную причину предоставить свою личную информацию. Как правило, сообщения содержат такие угрозы как блокировка аккаунта, если получатель нарушит требования, изложенные в сообщении. Часто в качестве причины, по которой пользователи должны предоставлять конфиденциальную информацию, заключается в том, что им необходимо улучшить свою систему защиты от фишинга.

В преступлениях против личных прав и частной сферы тоже присутствует фишинг. Злоумышленники пытаются запугать пользователя сети интернет тем, что знают его конфиденциальную информацию и за неразглашение просят некоторую сумму денег. При этом нельзя с уверенностью сказать, обладают они данной информацией или нет. Большинство людей, переживая за свои секреты, переводят деньги злоумышленникам, тем самым оставляют их безнаказанными перед законами РФ. При возникновении таких ситуаций необходимо понимать, что действия злоумышленников являются нарушениями уголовного кодекса РФ и людям, попавшим в такое положение, нужно немедленно обращаться в полицию.

Разберем более подробно случаи, как нарушители могут завладеть конфиденциальной информацией человека. Первый способ — это использование программного обеспечение (далее ПО) для взлома. Существуют особые программы для взлома операционных систем Android и IOS. Использование данных приложений — это наиболее распространенный метод, используемый злоумышленниками для снятия информации с мобильных устройств. Хакеры могут без особой трудности изготовить или купить такое ПО. Кроме того, довольно легко найти аналоги данных программ в всемирной паутине. Примером является шпионское приложение, которое запускается на телефоне жертвы. Конечно, не всем правонарушителям нужно находится рядом с телефоном, чтобы установить программу для взлома, но в некоторых случаях это необходимо. И для совершения этого злоумышленники могут использовать различные программные средства.

Кейлоггинг — это метод загрузки шпионского приложения для извлечения данных с телефона перед шифрованием. Этот тип программного обеспечения может быть использован только при физическом доступе к телефону.

Трояны — это вариация вредоносного ПО, которое может выдавать себя за ваш телефон и вытаскивать из него значимые данные. В этой процедуре физический контакт со смартфоном не требуется, ПО заполучает доступ ко всему, что у вас есть на смартфоне: учетные данные, реквизиты банковских карт и другой конфиденциальной информации.

В дополнение к вышеуказанным программам и хитростям существует ПО, которое ищет уязвимые мобильные устройства, на которых работает соединение Bluetooth. Этот подтип взлома целесообразен, когда злоумышленник находится в пределах досягаемости этого устройства. Чаще всего такие случаи встречается в густонаселенных районах. Хакеры подключаются при помощи Bluetooth к устройству жертвы, и у них появляется доступ ко всей информации, но только в том случае, если мобильное устройство находится в пределах досягаемости злоумышленника.

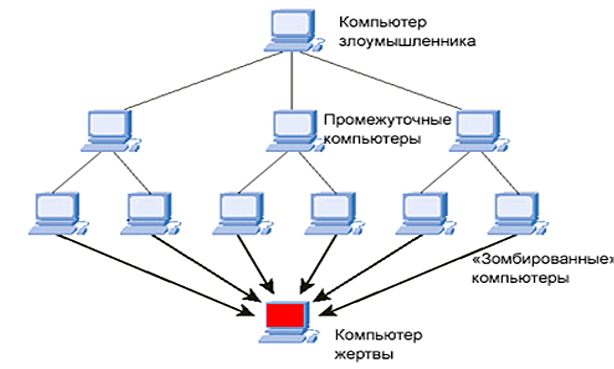

О правонарушениях против государственных и общественных интересов известно немного. Самой популярной атакой в этом классе является DDoS атака. Распределенные сетевые атаки часто называют атаками типа "отказ в обслуживании" (DDoS) [3]. Успех этого вида нападения заключается в ограничениях пропускной способности, которая является одной из характеристик сетевых ресурсов. Во время DDoS-атаки на веб-ресурсы отправляется большое количество запросов, чтобы мощность обработки данных достигла своего пика и помешала нормальному функционированию системы.

Web-сервера в априори обладают ограничением на количество запросов, обрабатываемых одновременно. Также не стоит забывать про каналы, по которым сервер взаимодействует с Интернетом, они также имеют ограничение по пропускной способности. Если количество запросов превысит максимальный предел сервера, возникают следующие проблемы с уровнем обслуживания пользователей: генерация ответов на запросы происходит намного медленнее, чем обычно; некоторые или все запросы от пользователей могут остаться без ответа.

Как правило, конечной целью злоумышленника является полное завершение работы веб-ресурса и получение полного отказа в обслуживании. Злоумышленники также могут запросить деньги, чтобы остановить атаку. В некоторых случаях DDoS-атаки могут быть использованы для дискредитации или нанесения ущерба конкурентам или государственным порталам.

В основном DDoS-атаки проводятся при помощи технологии BotNet. Чтобы отправлять так много запросов к ресурсам, киберпреступники часто создают зомби-сети из зараженных компьютеров. Поскольку преступники имеют полный контроль над поведением каждого зараженного компьютера в зомби-сети, совокупный масштаб таких атак можно отнести к критической обстановке для атакованного веб-ресурса. Иллюстрацию DDoS-атаки вы можете увидеть на рисунке 1.

С начала 21 века этот вид преступной деятельности был очень распространен. Однако количество успешных DDoS-атак уменьшилось по следующим причинам: действия полиции, которые привели к аресту правонарушителей; предпринятые меры в области ИБ.

Рисунок 1. Пример DDoS-атаки

Все выше перечисленные методы похищения данных, взлом мобильных устройств, вывод из строя информационных ресурсов являются правонарушениями в сфере ИТ. За данные преступления предусмотрена ответственность в уголовном кодексе РФ по статьям № 137, 158, 272.

Сегодня уже никому не надо доказывать, что информационные технологии, несомненно, являются полезными, но при этом не стоит забывать, что они потенциально могут привести к неисправимым проблемам.