ИСПОЛЬЗОВАНИЕ QUICKSTEGO ДЛЯ РЕАЛИЗАЦИИ СКРЫТЫХ СТЕНОГРАФИЧЕСКИХ КАНАЛОВ ВЗАИМОДЕЙСТВИЯ НА ОСНОВЕ МЕТОДА НЗБ

Конференция: CCLVIII Студенческая международная научно-практическая конференция «Молодежный научный форум»

Секция: Технические науки

лауреатов

участников

лауреатов

участников

CCLVIII Студенческая международная научно-практическая конференция «Молодежный научный форум»

ИСПОЛЬЗОВАНИЕ QUICKSTEGO ДЛЯ РЕАЛИЗАЦИИ СКРЫТЫХ СТЕНОГРАФИЧЕСКИХ КАНАЛОВ ВЗАИМОДЕЙСТВИЯ НА ОСНОВЕ МЕТОДА НЗБ

USE OF QUICKSTEGO TO REALIZE HIDDEN STENOGRAPHIC LSB-BASED COMMUNICATION CHANNELS

Grigoriy Kuzmin

Student, Prof. M. A. Bonch-Bruevich St. Petersburg State University of Telecommunications Bolshevikov Ave, Russia, Saint-Petersburg

Ilya Chentsov

Student, Prof. M. A. Bonch-Bruevich St. Petersburg State University of Telecommunications Bolshevikov Ave, Russia, Saint-Petersburg

Аннотация. Данная работа исследует применение программного инструмента QuickStego для создания скрытых стеганографических каналов на основе наименьших значащих бит (НЗБ). QuickStego представляет собой удобное приложение для скрытия информации в изображениях с использованием различных методов стеганографии. Будут проанализированы технические аспекты использования QuickStego для реализации скрытых стеганографических каналов, а также рассмотрены возможности обнаружения и защиты от подобных методов передачи информации.

Abstract. This paper investigates the application of QuickStego software tool to create hidden steganographic channels based on least significant bits (LSB). QuickStego is a user-friendly application for hiding information in images using various steganography techniques. The technical aspects of using QuickStego to implement hidden steganographic channels will be analyzed, and the possibilities of detection and protection against such methods of information transfer will be considered.

Ключевые слова: Стеганография, стеганографические методы, сокрытие информации, метод наименьших значащих бит, НЗБ, QuickStego.

Keywords: Steganography, steganographic methods, information hiding, least significant bit method, LSB, QuickStego.

Введение. Образовательная система в информационном обществе должна стать системой опережающей. Переход от консервативной образовательной системы к опережающей должен базироваться на опережающем формировании информационного пространства Российского образования.

ВВЕДЕНИЕ

Стеганография, искусство сокрытия информации в неприметных носителях, имеет первостепенное значение в современном цифровом мире. Оно позволяет скрывать чувствительные данные, такие как личная информация, финансовые данные и коммерческие секреты, в обычных файлах изображений, аудио и видеофайлах, обеспечивая дополнительный уровень безопасности для конфиденциальных коммуникаций, предотвращая несанкционированный доступ к данным. Так же, стеганография может применяться для незаметного внедрения меток авторских прав или водяных знаков в цифровые медиафайлы, помогая защитить интеллектуальную собственность и отслеживать несанкционированное использование контента.

ЦЕЛЬ:

Изучить и понять алгоритм и принципы работы стеганографического инструмента QuickStego для реализации скрытых каналов взаимодействия на основе метода НЗБ (наименьших значащих битов).

Разработать программное обеспечение или расширение для реализации стеганографических каналов взаимодействия с использованием QuickStego и метода НЗБ.

Оценить эффективность и надежность разработанных стеганографических каналов взаимодействия.

ЗАДАЧИ:

- Изучить алгоритм метода НЗБ и его применение в стеганографии.

- Провести тестирование и оценку стеганографических каналов взаимодействия с использованием различных типов файлов-носителей и различных параметров встраивания.

- Определить возможности и ограничения использования стеганографических каналов взаимодействия в реальных условиях.

- Подготовить отчет или публикацию с описанием проведенной работы, полученных результатов и сделанных выводов.

Стеганография – метод передачи или хранения информации с учетом того, что факт такой передачи (хранения) сохраняется в тайне. Таким образом, в отличие от криптографии, стеганография скрывает само существование секретного сообщения. Информация скрыта в объекте-носителе или контейнере, и после добавления сообщения объект-носитель должен выглядеть «обычным», чтобы присутствие в нем скрытого сообщения было незаметно для стороннего наблюдателя. Поскольку стеганография никак не шифрует скрытую информацию, помимо криптографических используются стеганографические методы.

Стеганографию можно использовать для сокрытия информации в различных типах цифровых данных: тексте, изображениях, аудио- и видеофайлах. В этом смысле цифровые изображения представляют собой едва ли не самый популярный формат медиаобъектов, поскольку они имеют большие размеры и не вызывают подозрений при публикации в социальных сетях и отправке по электронной почте.

Стеганографические методы, то есть методы внедрения секретного сообщения в объект-носитель, обычно оцениваются по нескольким критериям:

- незаметность – в случае цифрового изображения человек не должен видеть разницу между исходным изображением и изображением с заложенным в него секретным посланием;

- емкость встраивания — максимальный объем данных, который можно вставить в объект-носитель;

- надежность — способность сообщения противостоять искажениям, вносимым при обработке или передаче объекта-контейнера, например, при сжатии или редактировании (повороте или перевороте) изображения. Подобные искажения иногда используются для целенаправленного повреждения стеганограммы.

Стеганографические методы обработки цифровых изображений делятся на два класса: пространственные методы (или методы для временной области) и частотные методы (или методы для частотной области). Пространственные методы манипулируют значениями в пространственной области — пикселях. Частотные методы – частотные характеристики изображения.

В этой статье будет рассмотрен метод наименьшего значащего бита (LSB) — это простой и распространенный способ сокрытия информации в цифровых изображениях, который относится к пространственным методам стеганографии. Он работает путем изменения наименее значимых битов каждого пикселя в изображении.

Метод LSB (младшего значащего бита) имеет исторические корни в двоичной математике. Упоминания о нем можно найти в работах известного математика и логика, как Готфрид Вильгельм Лейбниц, в 17 веке. Однако важность битовых манипуляций для передачи и хранения данных была подчеркнута в статье Клода Шеннона "Математическая теория связи" в 1948 году.

В 1991 году Шамир Адлеман и Брослав Маркелл предложили использовать метод LSB для скрытого встраивания сообщений в изображения. Их исследование было связано с разработкой цифрового водяного знака, который представляет собой способ защиты цифровых данных и авторских прав путем невидимого встраивания маркеров в изображения.

Алгоритм:

1. Секретные данные (например, текст) преобразуются в последовательность битов (двоичный формат).

2. Извлечение пикселей: Цифровое изображение представляется как сетка пикселей, каждый из которых имеет три цветовых компонента: красный, зеленый и синий (Red, Green, Blue – RGB).

3. Наименее значимый бит каждого цветового компонента пикселя заменяется соответствующим битом секретных данных.

4.: Измененный набор пикселей сохраняется как новое изображение.

Цифровые графические изображения получаются из аналоговой формы путем двоичного кодирования информации и представляют собой матрицу пикселей. Пиксель – это единичный элемент изображения с фиксированными координатами и одним четко определенным цветом. Поэтому, для определения информационного объема графического изображения требуется знать разрешающую способность экрана и глубину цвета пикселя. Каждый цвет можно рассматривать как возможное состояние точки, тогда количество цветов, отображаемых на экране монитора, может быть вычислено по формуле:

![]() (1)

(1)

где i – глубина цвета кода

Необходимый объем видеопамяти рассчитывается так: количество всех точек на экране умножается на глубину цвета одной точки. Например, чтобы определить глубину цвета в графическом режиме True Color, в котором палитра состоит более чем из 4-х миллиардов цветов (N = 4 294 967 296 цветов), используем формулу:

![]() (2)

(2)

Допустим, имеется простое 8-битное изображение в градациях серого. В этом случае 00h (00000000b) обозначает черный цвет пикселя, FFh (11111111b) — белый, все остальное — градации серого. Всего имеется 256 градаций (2 в степени 8). Также предположим, что сообщение (файл) состоит из 1 байта — например, 01101011b. Если изменить любой байт такого файла или (что одно и то же) отдельные биты этого байта, то соответствующий ему пиксель изменит яркость. При этом изменение разных битов влияет на яркость пикселя по-разному: первый очень сильно, второй слабее, а последний, восьмой бит может добавить байту (а значит, и пикселю) только единицу. При использовании 2 младших бит в описаниях пикселей, нам потребуется 4 пикселя. Допустим, они черного цвета. Тогда пиксели, содержащие скрытое сообщение, будут выглядеть следующим образом: 00000001 00000010 00000010 00000011. Тогда цвет пикселей изменится: первого — на 1/255, второго и третьего — на 2/255 и четвертого — на 3/255.

Нормальный человек не заметит изменение яркости точки на 1/255 градацию серого. А значит, абсолютно не важно, каковы последние биты каждого байта. И их можно обнулять, переставлять, заменять; картинка при этом будет казаться одинаковой.

Автором утилиты OpenStego указан Самир Вайдья (Samir Vaidya) - профессор математики из университета Саураштра города Раджкот штата Гуджарат, Индия.

Последнее выпущенное обновление OpenStego (версия 0.61) датируется 2014 годом. Эта программа совместима с операционными системами Windows и Linux. Она способна обрабатывать изображения в форматах BMP, PNG, JPG, GIF и WBMP, а также всегда сохраняет заполненный контейнер в формате PNG. Кроме того, размер OpenStego составляет всего 203 Кбайт. Так же, OpenStego имеет открытый код и использует метод НЗБ (LSB).

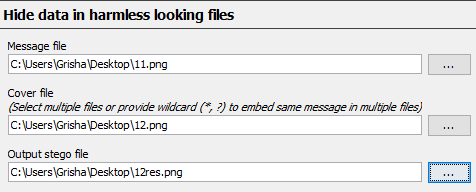

Для сокрытия данных я взял фото формата PNG, как стегоконтейнер и другое фото того же формата, как данные. Вносим пути этих файлов в строки «Message file» (Файл с сообщением) и «Cover file» (Файл обложки). Далее выбираем имя нашего нового файла в строке «Output stego file» (Выходной стего-файл) и нажимаем кнопку «Hide data» (Скрыть данные) (Рис 1).

Рисунок 1. Пример

Получилась картинка, внешне неотличимая от изначальной (Рис 2 и Рис 3)

Рисунок 2. Изначальное фото (12.png)

Рисунок 3. Фото со скрытыми данными (12res.png)

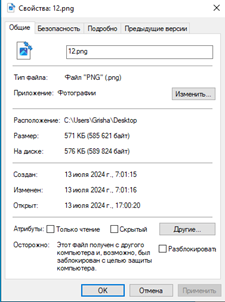

Но если сравнить размеры файла, то они отличаются (Рис 4 и Рис 5)

Рисунок 4. Размер изначального изображения

Рисунок 5. Размер конечного изображения

Так же, при побайтном сравнении с оригиналом отличия будут во всех значениях сразу после заголовка (Рис 6 и Рис 7).

Рисунок 6. байты исходного файла

Рисунок 7. байты конечного файла

При архивировании и последующем разархивировании конечного файла данные так же можно извлечь, но если поменять формат файла (например, на JPG) то утилита выдаст ошибку, даже если потом перевести изображение в формат PNG (Рис 8).

Рисунок 8. Ошибка

Рисунок 9. Перевод ошибки

В исследовании была проведена всесторонняя оценка утилиты OpenStego для стеганографии с использованием метода НЗБ (LSB). Программа неплохо показала себя в кодировании изображений. Сама утилиты испытывает проблемы при работе с файлом после изменения формата, но справляется с файлом, после архивации. А метод НЗБ (LSB) предоставил показательные результаты в скорости работы и своём функционале. Невооруженным глазом исходное и конечное изображение не отличить, но при более подробном изучении есть отличия. Лучше всего использовать метод НЗБ (LSB) там, где искать информацию будут с наименьшей вероятность, потому что метод не отличается высокой степенью сложности.